Niecały rok temu władze w Polsce zdecydowały o zakupie komputerów dla szkół i dla uczniów. https://www.rpo.gov.pl/pl/content/koronawirus-i-nauczanie-zdalne-zakupy-komputerow-mc-rpo W ramach doposażania szkół w szkół komputerowy jesienią 2020r. MEN zdecydowało o kolejnych zakupach sprzętu komputerowego: https://www.gov.pl/web/edukacja-i-nauka/sprzet-komputerowy-dla-szkol Zakupy sprzętu do szkół i dofinansowania zakupów laptopów pewnie są prowadzone do dzisiejszego dnia. W tym wpisie nie

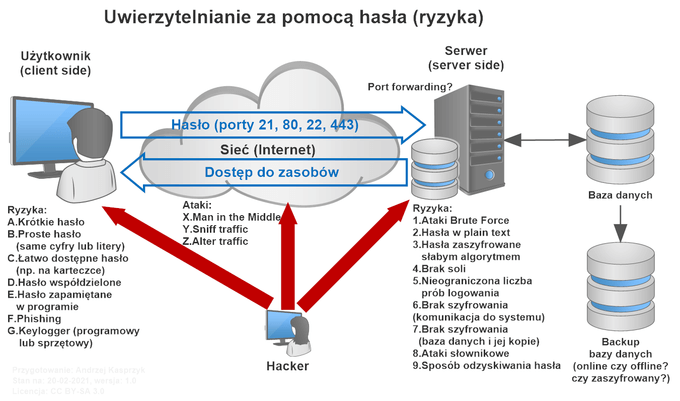

Uwierzytelnianie to proces identyfikacji użytkowników, którzy żądają dostępu do systemu, sieci lub urządzenia. Dostęp do systemów informatycznych w najprostszym wypadku jest realizowany za pomocą użytkownika i hasła. Systemy informatyczne najczęściej są dostępne dla użytkowników dopiero po ich przedstawieniu się (nazwa, użytkownik, login) oraz sprawdzeniu czy są osobami uprawnionymi do dostępu

Istnieje pięć rodzajów szpiegów: szpieg miejscowy, szpieg wewnętrzny, szpieg podwójny, szpieg martwy i szpieg żywy. Szpieg miejscowy jest zatrudniany spośród mieszkańców danego miejsca. Szpieg wewnętrzny wywodzi się z nieprzyjacielskich oficerów. Szpieg podwójny to przekupiony szpieg wroga. Szpieg martwy podaje przeciwnikowi nieprawdziwe informacje. Szpieg żywy wraca do swego pracodawcy, by przekazać

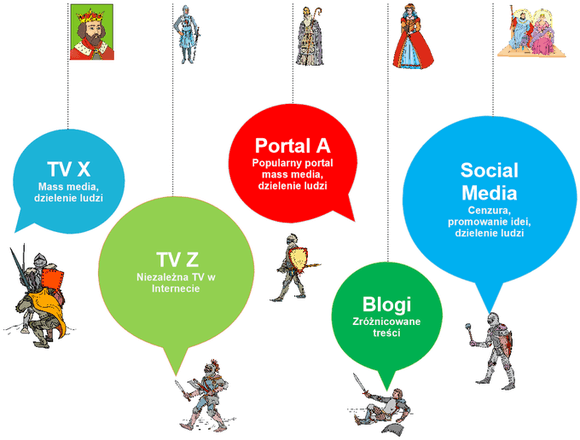

„Ci, którzy potrafią postępować niekonwencjonalnie, są nieskończeni niczym niebo i ziemia, niewyczerpani niczym wielkie rzeki. Gdy nadchodzi ich koniec, zaczynają się znowu, jak dni i miesiące. Umierają i rodzą się na nowo, niczym cztery pory roku.” Autor: Sun Tzu W niniejszym wpisie opisuję różne dyskusje, których uczestnicy korzystają najczęściej ze

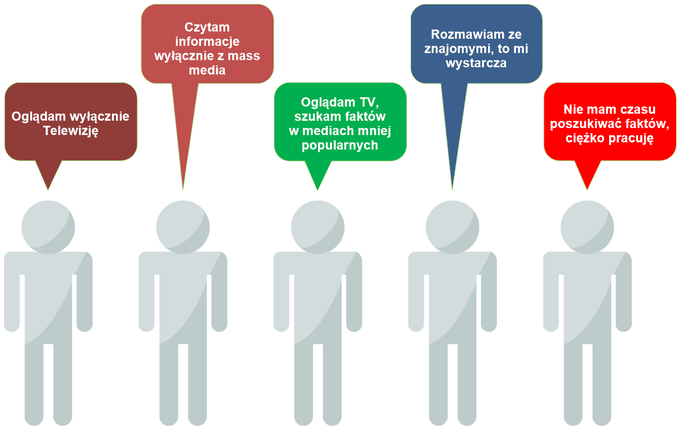

Plutarch mawiał, że ogromnym mankamentem ludzkim jest nieumiejętność słuchania. Brak słuchania rodzi sytuacje, gdy bierni, nieuważni dyskutanci „dorabiają sobie tezy” lub argumenty, które rzekomo padły w czasie dyskusji z ust innych dyskutantów podczas gdy to nie miało miejsca w rzeczywistości. W ten sposób bierni słuchacze kreują w swoich umysłach wirtualną rzeczywistość,

Najnowsze komentarze