Podatności procesorów odkryte w zeszłym roku mogą zmienić sposób myślenia o bezpieczeństwie infrastruktury firmowej. Zapewne przyczynią się do wzrostu cen usług świadczonych przez różnych usługodawców w postaci chmur obliczeniowych. Możliwe, że podatności procesorów wpłyną na wzrost cen w branżach intensywnie wykorzystujących aplikacje do intensywnych obliczeń.

Podatności w procesorach zostały odkryte przez zespół Google’s Project Zero wspólnie z badaczami bezpieczeństwa z kilku uniwersytetów: https://googleprojectzero.blogspot.com/2018/01/reading-privileged-memory-with-side.html

w pierwszej połowie 2017r. i zostały zgłoszone do producentów procesorów Intel, AMD, ARM w dniu. 01-06-2017r. (Spectre) i przed 28-07-2017r. (Meltdown). W tym czasie zapewne (?) zostali poinformowani o podatności również producenci systemów operacyjnych i przeglądarek internetowych. Sekretne informacje poznało o wiele więcej osób. Tzw. szeroka opinia publiczna dowiedziała się o podatności na początku stycznia 2018r. m.in. z publikacji:

https://newsroom.intel.com/wp-content/uploads/sites/11/2018/01/Intel-Analysis-of-Speculative-Execution-Side-Channels.pdf

https://www.theregister.co.uk/2018/01/02/intel_cpu_design_flaw/

Amerykański CERT początkowo zarekomendował wymianę wszystkich procesorów dotkniętych podatnościami:

“The underlying vulnerability is primarily caused by CPU architecture design choices,” CERT researchers wrote. “Fully removing the vulnerability requires replacing vulnerable CPU hardware.”

Po rozmowach z producentami procesorów CERT zmienił zdanie, biorąc pod uwagę argumenty o nieprzewidywalnie wysokich kosztach wymiany procesorów i wydał oświadczenie:

“We are not currently recommending hardware replacement as a response to the Meltdown and Spectre vulnerabilities. The issues are caused by the complex interaction between CPU hardware and operating system software, and our updated advice is to apply operating system updates when available. Our goal is to provide accurate, actionable advice based on available information and our evolving understanding. As a result, we sometimes update Vulnerability Notes as we refine our recommendations.

Our knowledge of these vulnerabilities is developing quickly through our interactions with vendors and the security community as well as through our own testing and analysis. Vulnerability Note VU#584653 is the product of ongoing analysis and is being updated regularly as our understanding changes.”

Żródło: https://venturebeat.com/2018/01/04/cert-only-way-to-fix-meltdown-and-spectre-vulnerabilities-is-to-replace-cpu/

Podatności procesorów

Mowa o kilku podatnościach w procesorach niektórych producentów:

3.Podatność Spectre (dotyczy procesorów Intel, AMD, ARM, IBM Power):

–Branch target injection: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5715

–Bounds check bypass: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5753

2.Podatność Meltdown (dotyczy tylko procesorów Intela+ ARM Cortex-A75):

–Rogue data cache load: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5754

Wykorzystanie w/w podatności przez cyberprzestępców może w efekcie umożliwić im odczyt takich danych z pamięci które nie powinny być dostępne dla zwykłego użytkownika, m.in. hasła, prywatne klucze kryptograficzne. Dokładny opis podatności w j.polskim:

https://zaufanatrzeciastrona.pl/post/znamy-juz-szczegoly-krytycznych-bledow-w-wielu-procesorach/

https://www.spidersweb.pl/2018/01/intel-cpu-amd-arm-bug-meltdown-spectre.html

https://sekurak.pl/podatnosc-sprzetowa-w-procesorach-intela-konieczny-patch-w-jadrze-linuxwindowsosx/

Czy przeciętny użytkownik komputera ma się bać? Tak i nie. Tak – ponieważ póki co wszelkie środki zaradcze (łatki) skupiają się na mitygowaniu zagrożeń wykorzystania w/w podatności. W praktyce podatności procesorów ciągle będą istniały i w kolejnych miesiącach, latach zapewne pojawią się programy mające na celu wykorzystanie tych podatności.

Przeciętni użytkownicy komputerów nie powinni jednak wpadać w panikę, ponieważ ochronę przed wykorzystaniem podatności procesorów zapewnią kolejne łatki producentów systemów operacyjnych i procesorów. W tym przypadku kluczowa kwestia to regularna aktualizacja oprogramowania zainstalowanego na komputerze, z czym bywa różnie u ludzi nie technicznych.

Jakie procesory zawierają podatności Meltdown i Spectre?

Przeciętny użytkownik komputera pewnie nie pamięta jaki procesor zawiera w środku użytkowany przez niego komputer. Oczywiście może to szybko sprawdzić w Windows w zakładce: Panel sterowania\Wszystkie elementy Panelu sterowania\System

Z dużą dozą prawdopodobieństwa można się pokusić o stwierdzenie, że większość komputerów osobistych użytkowanych na polskim rynku zawiera procesory z podatnościami (Intel, ARM). Poniżej dla ułatwienia – informacje poszczególnych producentów o podatnych procesorach. Jak widać na liście procesorów firmy Intel – podatne są wszystkie procesory Intela wyprodukowane od 1995 roku.

Lista procesorów Intela (USA) zawierających podatności:

https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00088&languageid=en-fr

Lista procesorów ARM (UK) zawierających podatności:

https://developer.arm.com/support/security-update

Lista procesorów AMD (USA) zawierających podatności:

https://www.amd.com/en/corporate/speculative-execution

Procesory z serii Power IBM (USA) zawierające podatności:

https://www.ibm.com/blogs/psirt/potential-impact-processors-power-family/

Lista podatnych produktów nVidia (wynikających z podatności procesorów):

http://nvidia.custhelp.com/app/answers/detail/a_id/4611

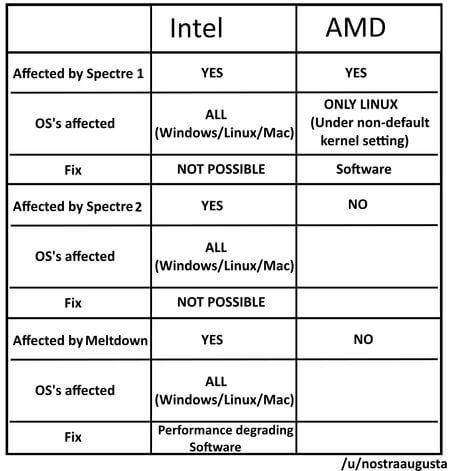

Powyżej – porównanie podatności procesorów Intela i AMD – źródło: https://i.imgur.com/RXVJl8j.jpg

Łatki na systemy operacyjne

Pomimo długiego czasu od powzięcia informacji o łatkach (7 miesięcy) część twórców systemów operacyjnych nie zdążyła przygotować łatek na podatności procesorów użytkowanych przez dany system operacyjny. To również informacja o organizacji procesów związanych z produkcją łatek bezpieczeństwa u poszczególnych producentów systemów operacyjnych.

Informacja o łatkach na produkty różnych producentów z CERT US:

https://www.us-cert.gov/ncas/alerts/TA18-004A

https://www.kb.cert.org/vuls/id/584653

Informacja o załataniu podatności Meltdown i Spectre w urządzeniach firmy Apple:

https://support.apple.com/en-us/HT208394

Informacja o dostępnych patchach na systemy oparte na Linux:

https://www.cyberciti.biz/faq/patch-meltdown-cpu-vulnerability-cve-2017-5754-linux/

https://www.cyberciti.biz/faq/patch-spectre-vulnerability-cve-2017-5753-cve-2017-5715-linux/

https://access.redhat.com/security/vulnerabilities/speculativeexecution

https://access.redhat.com/security/vulnerabilities/speculativeexecution?lipi=urn%3Ali%3Apage%3Ad_flagship3_feed%3BRDtCH7ZtSr6rQM9WFLthmg%3D%3D

https://www.ibm.com/blogs/psirt/potential-impact-processors-power-family/

https://www.debian.org/security/2018/dsa-4078

https://www.suse.com/support/kb/doc/?id=7022512

Patche Microsoft (Windows 10, Windows Server 2016) na podatność Meltdown:

https://support.microsoft.com/en-us/help/4056892/windows-10-update-kb4056892

https://support.microsoft.com/en-us/help/4072698/windows-server-guidance-to-protect-against-the-speculative-execution

https://support.microsoft.com/en-us/help/4073119/protect-against-speculative-execution-side-channel-vulnerabilities-in

Spadek wydajności komputerów

Pierwsze doniesienia o podatnościach procesorów mówiły o łatkach programowych przygotowywanych przez producentów systemów operacyjnych wspólnie z producentami procesorów. Według doniesień medialnych łatki miały (mają) spowodować spadek wydajności komputerów z procesorami dotkniętymi podatnościami na poziomie od kilku do nawet 60%:

http://www.dsogaming.com/news/intel-lists-all-cpus-affected-by-spectre-meltdown-epic-shows-performance-impact-on-gaming-servers/

Spadek wydajności procesora o 60% dotyczy niektórych gier. W większości przypadków wszelkie źródła mówią o możliwym, maksymalnym spadku wydajności procesorów na poziomie 30%. Tak duże spadki wydajności w najgorszym scenariuszu spowodują spadek zdolności obliczeniowych wielu komputerów. W przypadku przeciętnego użytkownika komputera osobistego, który korzysta z Internetu i programów biurowych – spadek wydajności prawdopodobnie nie będzie odczuwalny. Użytkownicy programów do projektowania CAD lub do obróbki zdjęć niekoniecznie mogą odczuć spadek wydajności, ponieważ prócz procesora zwykle wykorzystują dodatkową kartę graficzną.

Odmiennie wygląda sytuacja w środowiskach korporacyjnych gdzie pracują serwery wykorzystujące różne techniki wirtualizacji. Aplikacje zainstalowane na serwerach wykorzystywane do przetwarzania danych mocno wykorzystują zasoby procesorów (bazy danych, analiza danych, hurtownia danych). Na obecną chwilę – brak łatek dla części systemów operacyjnych wykorzystywanych w środowiskach korporacyjnych. Czy jest to powód do obaw? Z pewnością tak, chociaż trzeba pamiętać, że aby cyberprzestępca mógł wykorzystać podatność procesora – musi się jakoś dostać do serwera. W przypadku korporacji nie jest to takie łatwe, ponieważ z reguły mają wdrożone zaawansowane polityki bezpieczeństwa. Dodatkowo środowiska korporacyjne mają kilka linii obrony przed napastnikami: m.in. firewalle i wiele innych narzędzi służących zapewnieniu bezpieczeństwa.

Niemniej jednak – wdrożenie łatek na używane systemy operacyjne i podatne procesory może spowodować spadek wydajności użytkowanych aplikacji. W środowisku korporacyjnym liczy się każdy procent wydajności, więc jej spadek od 5% do 20% będzie mocno odczuwalny przez klientów.

Podsumowanie

Najbliższe miesiące przyniosą dokładne odpowiedzi na pytania o spadki wydajności systemów i aplikacji pracujących na sprzęcie zawierającym procesory z podatnościami. W przypadku użytkowników z rynku SOHO (użytkownicy domowi i mały biznes) łatki na podatności procesorów zniwelują zagrożenie nie wpływając znacząco na spadek wydajności. Dotyczy to głównie komputerów, inaczej sytuacja wygląda w przypadku aktualizacji serwerów i innych urządzeń. W wielu małych firmach aktualizacje systemów mogą być traktowane po macoszemu (brak opieki IT). Kolejny czynnik zwiększający ryzyko to wszelkiego rodzaju urządzenia IoT wykorzystujące podatne procesory. Lista najbardziej popularnych procesorów w urządzeniach IoT: http://omnim2m.com/iot-hardware-top-iot-chip-manufacturing-companies/

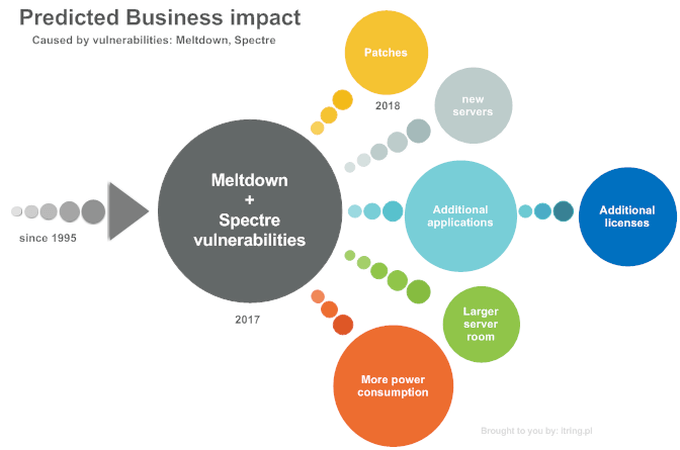

W przypadku większych firm, zwłaszcza z obszaru Cloud Computing (Amazon, Microsoft, Google), sektora finansowego, energetycznego, handlu, służby zdrowia, samochodowego, IT – spadek wydajności będzie miał ujemny wpływ na działalność operacyjną. Możliwe, że firmy będą zmuszone dokupić dodatkowe serwery i oprogramowanie aby zachować dotychczasową zdolność do przetwarzania danych. A to spowoduje wzrost kosztów firmy: sprzęt, oprogramowanie, licencje, zwiększone koszty zasilania, koszty rozbudowy serwerowni. A w końcu wzrost liczby personelu odpowiedzialnego za utrzymanie infrastruktury ICT.

W długoterminowej perspektywie, firmy będą ostrożniej wybierać dostawców sprzętu, aby minimalizować ryzyko posiadania podatnego sprzętu. W tym kontekście, badacze bezpieczeństwa będą zwracać większą uwagę na to co znajduje się w środku pudełek (serwery, urządzenia sieciowe, pamięci, itp.). Zapewne ta gałąź branży bezpieczeństwa rozwinie się jeszcze bardziej w kolejnych latach.

W długoterminowej perspektywie, możliwe, że część firm zmigruje swój sprzęt opartego na technologii x86 na sprzęt alternatywny (IBM i-series, AIX, inne), względnie pozostanie przy dotychczasowym, jeśli wykorzystywał inną od x86 technologię. Współczesny biznes dokładnie liczy koszty i jeśli nakłady na bezpieczeństwo będą uzasadnione, to bez skrupułów zmieni dostawców sprzętu (z określonymi procesorami). Czas pokaże – czy i jak zmieni się udział w rynku poszczególnych producentów procesorów.

Wpadka producentów procesorów z pewnością znajdzie odzwierciedlenie w standardach bezpieczeństwa i w audytowaniu systemów informatycznych pod kątem potencjalnych ryzyk i zagrożeń. Z tego powodu – organizacje muszą się przygotować i wypracować procesy reagowania na incydenty bezpieczeństwa związane ze sprzętem, jeśli jeszcze ich nie mają. Jaka jest Twoja opinia?

1 komentarz

Jola

3 marca 2022 - 14:43Świetny wpis! Dla oceny ryzyka warto również wykorzystać firmę DT http://www.deeptechnology.ai . Mają ogromną wiedzę i doświadczenie, które znacznie pomogło mojej firmie!