Początek roku to tradycyjnie czas przyjmowania dobrowolnych zobowiązań. Podsuwam pomysły z zakresu bezpieczeństwa IT. Zachęcam do przemyślenia i stosowania.

12 przykazań na Nowy Rok

1.Zmiana hasła:

a.Zmiana hasła do komputera (systemu operacyjnego Windows),

b.Zmiana hasła do używanych serwisów: mediów społecznościowych (social media) i innych,

c.Zmiana hasła do poczty elektronicznej (Email),

d.Zmiana hasła do smartfona (lub ustawienie hasła do smartfona)

e.Zmiana hasła do domowego routera

f.Zmiana hasła do logowania w banku,

Profilaktyczna zmiana hasła w regularnych odstępach czasu niweluje ryzyko włamania na konto użytkownika dla danej usługi.

2.Przeskanowanie komputera przy wykorzystaniu zewnętrznego nośnika z programem antywirusowym i antymalware (na DVD). Lista programów antywirusowych:

https://www.lifewire.com/free-bootable-antivirus-tools-2625785

Jeśli używasz programu antywirusowego (OK), to nie znaczy, że on wykryje wszelkie wirusy lub złośliwe oprogramowanie. Dlatego warto okazjonalnie stosować inny program wykrywający malware.

3.Zacznij korzystać z programu – menedżera haseł na domowym komputerze, jeśli do tej pory tego nie robiłeś/aś. Takie zachowanie sprawi, że nie musisz zapisywać wielu haseł na karteczkach lub w smartfonie czy w pliku tekstowym na swoim komputerze. Dzięki tej zmianie zniwelujesz ryzyko łatwej utraty posiadanych haseł. Aha – pamiętaj, że jeśli stosujesz jedno hasło do wielu serwisów internetowych lub do programów to w przypadku jego kompromitacji w

jednym serwisie – pozostałe serwisy z których korzystasz są również narażone na włamanie.

4.Inwentaryzacja zewnętrznych nośników (CD, DVD, dyski USB, pendrive’y), upewnienie się, że te które zawierają wrażliwe informacje są zaszyfrowane. Jeśli nie – zaszyfruj korzystając z darmowego programu do szyfrowania Veracrypt::

https://www.veracrypt.fr/en/Downloads.html

Dzięki inwentaryzacji nośników z danymi i określeniu co zawierają – poznasz ryzyko na które się narażasz nie szyfrując tych danych. Dalsze kroki (zabezpieczenie w postaci szyfrowania) należą do Ciebie..,

5.Uporządkowanie dysku komputera i optymalizacja jego wykorzystania. Skasuj zdublowane katalogi i pliki, możesz wykorzystać do tego celu popularny program CCleaner: https://www.piriform.com/ccleaner

Dzieki tej operacji odzyskasz wolne miejsce na dysku. Dodatkowo nie będziesz używać wielu plików w wielu, niekontrolowanych wersjach.

6.Jeśli jeszcze nie szyfrujesz dysku na swoim komputerze – może warto to zrobić teraz? Umożliwi Ci to darmowy program Veracrypt: https://www.veracrypt.fr/en/Downloads.html

W przypadku zagubienia lub utraty komputera – napastnik nie pozyska Twoich danych.

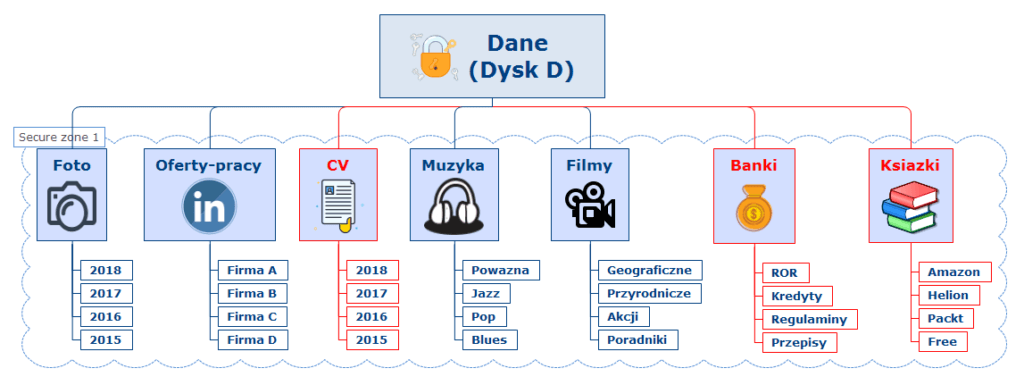

7.Jeśli masz bałagan w strukturze katalogów na dysku – może warto go uporządkować i podzielić katalogi na logiczne struktury drzewiaste?

Może warto zastosować się do zasady czystego pulpitu i zostawić na nim tylko jedną ikonkę pt. Dane w postaci skrótu do katalogu w którym znajdziesz logiczną strukturę stosowanych katalogów? Uporządkowanie pomoże zaoszczędzić miejsce na dysku i szybciej znaleźć potrzebne pliki w przyszłości, zyskasz więcej czasu.

Struktura katalogów na dysku

8.Sprawdż procesor swojego komputera za pomocą narzędzia Intela: https://downloadcenter.intel.com/download/27150

I w przypadku występowania podatności (raczej będą) to uaktualnij firmware oraz system operacyjny, aktualizacja firmware Intela:

https://www.intel.com/content/www/us/en/search.html?topicarea=Downloads&keyword=Intel%C2%AE%20Management%20Engine%20Firmware%20(Intel%C2%AE%20ME%20FW)&query=Intel%C2%AE%20Management%20Engine%20Firmware%20(Intel%C2%AE%20ME%20FW)&filters=Download%20Center

9.Nauka – regularnie czytaj informacje o cyberzagrożeniach i reaguj na nie, na bieżąco aktualizuj system operacyjny zainstalowany na komputerze. Dzięki ciągłej nauce zniwelujesz ryzyko niespodziewanej utraty swoich danych.

10.Aktualizuj używane programy – będziesz regularnie aktualizować wszystkie programy które masz zainstalowane na komputerze. Jeśli zauważysz nieużywane lub zbędne programy – odinstalujesz je aby nie stwarzały ryzyka infekcji wirusem w przyszłości.

11.Regularnie wykonuj kopie danych – wykonaj na początku roku (i później w regularnych odstępach, np. co miesiąc) kopię zapasową wrażliwych danych na nowy dysk zewnętrzny 🙂 .. ponieważ stary dysk może zbliżać się do końca swoich dni. Warto wykonać kopię danych zgodnie z regułą 3- 2-1: tj:

-wykonać 3 kopie danych,

-2 kopie wykonaj na dwóch różnych typach mediów (dysk, taśma),

-1 kopię danych przechowuj poza miejscem lokalizacji komputera (poza domem).

Kopia danych uratuje Ci skórę wiele razy, obecnie to bardzo istotne, ponieważ w przypadku infekcji ransomware i zaszyfrowania plików na dysku – unikniesz utraty wszystkich danych. Podobnie w przypadku kradzieży lub pożaru – Twoje dane przechowywane poza miejscem użytkowania komputera nadal będą dostępne.

12.Zacznij korzystać z uwierzytelnienia 2-składnikowego. Jeśli do tej pory tego nie stosujesz – to pora zacząć. Możesz zacząć od wykorzystania darmowego Google Authenticator a jeśli Ci pozwala budżet – pomyśl o zakupie tokena Yubico, masz duży wybór:

https://www.yubico.com/products/yubikey-hardware/

Dzięki korzystaniu z drugiego składnika (prócz podstawowego hasła) uwierzytelniającego Cię w danym serwisie w przypadku utraty przez Ciebie podstawowego hasła – napastnik nadal będzie miał problem aby zalogować się jako Ty do danego serwisu. Nie będzie miał drugiego składnika potrzebnego do uwierzytelnienia i zalogowania się do serwisu. W ten sposób zminimalizujesz ryzyko utraty danych (poczta Email, serwis internetowy, inne).

Nie musisz stosować powyższych zaleceń. Ale w przypadku zmaterializowanego zagrożenia odczujesz to na własnej skórze i zapewne będzie to znacznie bardziej kosztowne. Zacznij działać już teraz. Powodzenia w realizacji planów w Nowym Roku!

0 komentarzy