Święta Bożego Narodzenia dawno temu zostały zawłaszczone przez handlowców. Gorączka przedświątecznych zakupów sprawia, że wielu ludzi zapomina o szacowaniu ryzyka. Przedświąteczne zakupy prezentów w Internecie rodzą zagrożenia dla kupujących i obdarowanych, warto o tym pamiętać.

Płatności online

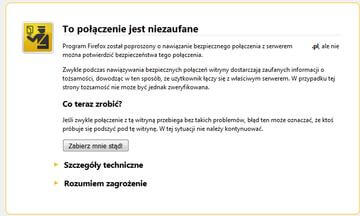

Zakupy w sklepach internetowych stają się z roku na rok coraz bardziej popularne wśród zajętych pracą ludzi. Wydaje się, że większość ludzi już kojarzy, że zakupy w sklepach internetowych które używają certyfikatów SSL są bezpieczniejsze. Czy aby na pewno? Czy Internauci wiedzą co oznacza zielona kłódka w adresie sklepu internetowego? To certyfikat SSL który zabezpiecza połączenie pomiędzy urządzeniem Internauty a serwisem internetowym poprzez szyfrowanie komunikacji. Czy obecność certyfikatu SSL na stronie internetowej sklepu gwarantuje pełne bezpieczeństwo? Niekoniecznie, ponieważ certyfikaty SSL wykazują podatności, które stanowią zagrożenie dla Internautów przesyłających wrażliwe informacje (numer karty kredytowej, adres, dane dostępowe do konta bankowego). Jak można sprawdzić serwis internetowy pod kątem występowania podatności certyfikatu SSL?

Podatności SSL

Zapewne zdecydowana większość konsumentów nie zwraca uwagi na algorytm wykorzystywany w sklepowym certyfikacie SSL, podatności algorytmu SHA-1 pewnie jeszcze nie są znane przeciętnemu Internaucie, który może je sprawdzić za pomocą serwisu testującego SSL. Wiele certyfikatów SSL nadal nie obsługuje brak PFS (perfect forward secrecy) co rodzi zagrożenie podsłuchu komunikacji z serwisem internetowym. Internauci łatwo mogą sprawdzić za pomocą paska narzędziowego Netcraft doinstalowanego do przeglądarki. Ten pożyteczny dodatek do przeglądarek internetowych wyświetla również informacje o odkrytych podatnościach SSL serwisu internetowego (Poodle w SSLv3 czy Heartbleed w bibliotece OpenSSL).

Podatności Internautów

Jeśli przyjmiemy założenie, że Internauta wybrał sklep internetowy z bezpiecznym certyfikatem SSL w którym zamierza kupić prezenty świąteczne – to co mu jeszcze może zagrozić? Warto aby sprawdził wiek domeny korzystając z jednego z serwisów WHOIS (polski WHOIS czy serwis pomocny dla informatyków śledczych). Jeśli domena istnieje od niedawna, można podejrzewać, że została założona do celów przestępczych. Przestępcy codziennie rejestrują domeny internetowe i wykorzystują je do różnych celów. Jedną ze sztuczek przestępców jest wykorzystywanie do przestępstw domen wyglądających podobnie do oryginału, np. zamieniają w nazwie domeny literkę „m” na „rn”. Tego typu przestępstwa domenowe maja na celu podszywanie się pod znaną domenę. Celem może być zarówno wyłudzenie danych przy wykorzystaniu strony internetowej (adres E-mail, nazwisko), infekcja złośliwym oprogramowaniem (znajdującym się na stronie www) i do phishingu. Tutaj możecie sprawdzić, jak przestępcy podszywali się pod szefa firmy w celu wyłudzenia pieniędzy.

Niebezpieczne otoczenie

Jeśli przyjmiemy założenie, że Internauta założył okulary i dokładnie sprawdził nazwę domeny, upewniając się, że należy do sklepu internetowego obecnego na rynku kilka lat, to co mu jeszcze może grozić? Przecież ruch pomiędzy jego urządzeniem (komputer) a sklepem jest szyfrowany, więc czego się obawiać? W tym momencie warto zapytać – skąd Internauta łączy się ze sklepem internetowym? Czy przegląda strony sklepu internetowego z domu, korzystając z usług swojego operatora Internetu, czy korzysta z Internetu publicznego? (kafejka, restauracja, hotel).

Może to być o tyle istotne, że oprócz stron sklepu internetowego Internauta z reguły przegląda inne strony, które nie mają wdrożonych certyfikatów SSL. Ten fakt sprawia, że komunikacja internetowa może być podsłuchiwana przez dostawcę Internetu, lub przestępcę który włamał się do jego infrastruktury sieciowej. W tym miejscu warto się zastanowić czy Twój dostawca Internetu ma opracowane odpowiednie polityki bezpieczeństwa i ciągle monitoruje ruch sieciowy pod kątem nietypowego ruchu. Duzi dostawcy Internetu mają zespoły CERT, SOC które powinny wyłapywać sieciowe ataki. A kto pilnuje Internetu w miejscach publicznych?

Może to być o tyle istotne, że oprócz stron sklepu internetowego Internauta z reguły przegląda inne strony, które nie mają wdrożonych certyfikatów SSL. Ten fakt sprawia, że komunikacja internetowa może być podsłuchiwana przez dostawcę Internetu, lub przestępcę który włamał się do jego infrastruktury sieciowej. W tym miejscu warto się zastanowić czy Twój dostawca Internetu ma opracowane odpowiednie polityki bezpieczeństwa i ciągle monitoruje ruch sieciowy pod kątem nietypowego ruchu. Duzi dostawcy Internetu mają zespoły CERT, SOC które powinny wyłapywać sieciowe ataki. A kto pilnuje Internetu w miejscach publicznych?

Chyba nie łudzicie się, że w restauracjach czy innych miejscach publicznych mają opracowane i stosowane polityki bezpieczeństwa? Przestępcy po przejęciu restauracyjnego routera WiFi mogą kontrolować komunikację WiFi przy wykorzystaniu dostępnych narzędzi i pozyskiwać dane przesyłane w sieci. W ten sposób mogą wiedzieć jakie strony internetowe przeglądał Internauta i ile czasu na nich spędził. W ten sposób uzyskują informacje o zainteresowaniach względnie zakupach Internauty (tzw. metadane). Jeśli Internauta przeglądał w restauracji swoją pocztę E-mail nie korzystając z szyfrowanej komunikacji to przestępcy mogą uzyskać dane dostępowe do jego konta E-mail (nazwa użytkownika i hasło). W ten sposób przestępcy mogą przeglądać maile Internautów. Jak przestępcy mogą wykorzystać pozyskane inne dane Internautów?

Podatności urządzeń

Zakupy internetowe są dokonywane przy wykorzystaniu rozmaitych urządzeń: komputery, laptopy, tablety, niekiedy smartfony. Każde z tych urządzeń służy jego właścicielowi do różnych celów, łączy je z reguły jedno – przeglądanie stron internetowych, sprawdzanie poczty E-mail, korzystanie z serwisów społecznościowych. Każda z tych aktywności pozostawia zarówno ślady w Internecie jak i w urządzeniu (chociażby pliki cookie). Zagrożenie z którejkolwiek usługi (np. zarażona malware’m strona internetowa, link kliknięty w mailu na smartfonie) sprawia, że Internauta powinien zadbać o bezpieczeństwo każdego urządzenia. Nie chodzi tylko o program antywirusowy, lecz o kompletne zabezpieczenie urządzenia przed zagrożeniami z Internetu. Kompletne zabezpieczenie obejmuje m.in. bezpieczeństwo fizyczne komputera (co się dzieje z komputerem po wyjściu domowników z domu?). Czy Internauci mają tego świadomość?

Podatności ludzi

Bezpieczeństwo informacji zapewniają świadomi ludzie, posiadający świadomość zagrożeń i przygotowanie na nieprzewidziane zdarzenia (katastrofy). W przypadku urządzeń domowych, które mają dostęp do Internetu warto się zainteresować jak są zabezpieczone i kto ma do nich dostęp. Warto zacząć od routera WiFi, sprawdzać dostępność firmware dla routera i aktualizować oprogramowanie routera do najnowszej wersji. Dodatkowo warto regularnie zmieniać hasło (min. 15 znaków) do routera (np. co 3 miesiące). Domowy router WiFi zapewni bezpieczną komunikację z domowymi urządzeniami jeśli zostanie skonfigurowany do obsługi szyfrowania WPA2 (Wi-Fi Protected Access II).

Kolejne zabezpieczenia powinny dotyczyć dostępu do poszczególnych urządzeń, dzieci z racji niskiej świadomości zagrożeń lepiej aby korzystały z innych, swoich urządzeń (tablet, komputer). Wszyscy użytkownicy urządzeń z dostępem do Internetu w celu zwiększenia bezpieczeństwa powinni pracować przy wykorzystaniu ograniczonych uprawnień w systemie operacyjnym (najczęściej Windows). Uprawnienia administratora systemu nie powinny być wykorzystywane przez domowników w codziennej pracy z komputerem. W celu podwyższenia bezpieczeństwa domowi użytkownicy mogą określić osobę odpowiedzialną za utrzymanie domowej infrastruktury informatycznej (tata?, mama?), która będzie dbała o aktualizację oprogramowania na komputerach.

Kontrola dostępu

Wzrost bezpieczeństwa informacji może być uzyskany nie tylko poprzez kontrolowany dostęp do komputera ale i inne działania ochronne: szyfrowanie dysku, hasło na dostęp do BIOS, korzystanie ze sprawdzonych nośników pamięci (dyski USB, pendrive’y) do wykonywania kopii danych, wykorzystanie pliku hosts w celu blokady niepożądanych stron internetowych, do dyspozycji jest gotowy szablon pliku hosts, do którego można dopisać inne niebezpieczne lub denerwujące domowników strony internetowe. Dodatkowo po każdorazowym przeglądaniu stron internetowych, Internauta może wykasować historię przeglądanych stron w przeglądarce internetowej w celu wykasowania zapisanych przez strony www plików. Podczas dokonywania operacji finansowych (bankowość elektroniczna, zakupy prezentów w sklepach internetowych, itp.) warto mieć świadomość, że w/w zabezpieczenia mogły zostać pokonane, choćby przez „zaprzyjaźnionego” sąsiada. To powód aby opracować domową politykę bezpieczeństwa, w której można zabronić zapisywania haseł na karteczkach przyklejanych gdzie popadnie 🙂

Dlatego warto rozważyć na czas dokonywania operacji finansowych skorzystanie na komputerze (z Windows) z innego systemu operacyjnego, uprzednio zapisanego na płycie CD/DVD. Jaki system operacyjny wybrać? – przyzwoite bezpieczeństwo mogą zapewnić rozmaite dystrybucje Linuxa, w zależności od upodobań, np. Ubuntu, Fedora. W ustawieniach BIOS’u komputera należy ustawić na pierwszym miejscu partycję z której będzie uruchamiany nośnik (CD) z systemem operacyjnym. Po uruchomieniu systemu Linux z płyty CD, wystarczy skorzystać z przeglądarki internetowej i dokonać zakupów świątecznych bez obawy o szkody ze strony potencjalnych wirusów na dysku twardym komputera.

Jakie zabezpieczenia podczas świątecznych zakupów w Internecie polecasz Ty czytelniku?

0 komentarzy