Uniwersalne reguły minimalizacji zagrożeń obejmują zarówno systemy informatyczne jak i zachowania ludzi. Minimalizowanie zagrożeń wynikających ze stosowania haseł do systemów obejmuje szereg parametrów i wymagań określonych w firmowych politykach bezpieczeństwa. Najsłabsze ogniwo w łańcuchu zabezpieczeń (pracownicy) można wzmacniać poprzez regularne szkolenia, podnoszące poziom ochrony informacji.

Ograniczenie liczby logowań

Przestępcy często próbują uzyskać nie autoryzowany dostęp do systemów posługując się losowo wybranymi hasłami. Próby logowania mogą dotyczyć zarówno systemów operacyjnych zainstalowanych na urządzeniach (np. Windows na komputerze osobistym) jak i samych aplikacji (użytkowe programy biznesowe). Próby zalogowania do systemu w wielu przypadkach mogą zakończyć się powodzeniem, jeśli napastnik dysponuje dobrze zna użytkownika komputera, jego nawyki, obyczaje i zainteresowania. W przypadku słabo chronionych urządzeń, do których napastnik ma fizyczny dostęp (np. router WiFi lub koncentrator) do próby włamania można wykorzystać specjalistyczne oprogramowanie (password crackers) lub dedykowany sprzęt. Takie narzędzia wykorzystują siłowe ataki słownikowe (brute force) polegające na zautomatyzowanym wpisywaniu haseł aż do momentu ich odgadnięcia i zalogowania do systemu. Ograniczenie liczby logowań do systemu do konkretnej wartości (5, 10, 15) a następnie zablokowanie dostępu do systemu na stałe lub na zdefiniowany okres czasu minimalizuje zagrożenie włamaniem. Do tej reguły można dodać ograniczenie liczby urządzeń do których jednocześnie może się zalogować użytkownik. Dla realizacji tego celu często wykorzystuje się różne programy captcha, blokujące większość ataków siłowych, ponieważ captcha wymaga reakcji człowieka.

Przestępcy często próbują uzyskać nie autoryzowany dostęp do systemów posługując się losowo wybranymi hasłami. Próby logowania mogą dotyczyć zarówno systemów operacyjnych zainstalowanych na urządzeniach (np. Windows na komputerze osobistym) jak i samych aplikacji (użytkowe programy biznesowe). Próby zalogowania do systemu w wielu przypadkach mogą zakończyć się powodzeniem, jeśli napastnik dysponuje dobrze zna użytkownika komputera, jego nawyki, obyczaje i zainteresowania. W przypadku słabo chronionych urządzeń, do których napastnik ma fizyczny dostęp (np. router WiFi lub koncentrator) do próby włamania można wykorzystać specjalistyczne oprogramowanie (password crackers) lub dedykowany sprzęt. Takie narzędzia wykorzystują siłowe ataki słownikowe (brute force) polegające na zautomatyzowanym wpisywaniu haseł aż do momentu ich odgadnięcia i zalogowania do systemu. Ograniczenie liczby logowań do systemu do konkretnej wartości (5, 10, 15) a następnie zablokowanie dostępu do systemu na stałe lub na zdefiniowany okres czasu minimalizuje zagrożenie włamaniem. Do tej reguły można dodać ograniczenie liczby urządzeń do których jednocześnie może się zalogować użytkownik. Dla realizacji tego celu często wykorzystuje się różne programy captcha, blokujące większość ataków siłowych, ponieważ captcha wymaga reakcji człowieka.

Dobór hasła

Używanie haseł zawierających nazwę użytkownika, imię, miejsce zamieszkania czy ulubionych potraw lub zwierząt ciągle jest dosyć powszechnym obyczajem wśród wielu pracowników co przedstawiają różne serwisy. Stare zalecenia informatyków aby używać tzw. mocnych haseł nadal trafiają w próżnię, jest to szczególnie widoczne u użytkowników komputerów domowych, którzy niejednokrotnie są przekonani, że nie posiadają wartościowych zasobów informacji, które ktokolwiek chciałby poznać. Statystyki i badania prowadzone przez producentów programów antywirusowych pokazują, że są w błędzie. W odróżnieniu do prywatnych komputerów użytkowanych w domu, użytkownicy w firmach powinni czuć się bezpieczniej. Warunek – polityka bezpieczeństwa organizacji powinna nie tylko opisywać długość i ważność hasła ale również powinna być zaimplementowana w praktyce. A to oznacza, że środowisko komputerów w firmie powinno być zarządzalne (super, jeśli będzie jednorodne), po to, aby można było wymusić zasady dotyczące postępowania z hasłami.

Długość hasła jest uzależniona od regulacji którym podlega branża w której działa firma jak i od rozwoju technologii. Można sobie wyobrazić sytuację, w której do odgadnięcia hasła mogą być użyte dziesiątki tysięcy komputerów jak i potężne superkomputery na wyposażeniu niektórych instytucji. Programy do szybkiego pozyskiwania i odczytywania haseł są dostępne za darmo dla każdego chętnego. To powód dla którego długość hasła powinna być jak najdłuższa (min. 12 znaków?) a samo hasło powinno zawierać dowolne znaki, warto poznać zalecenia organizacji zrzeszających audytorów. Ograniczony okres ważności hasła dodatkowo sprzyja ochronie informacji, dlatego warto rozważyć różne przedziały ważności hasła.

Warto zauważyć, że lepiej powinny być chronione hasła do wartościowych zasobów, ponieważ ich utrata oznacza większe straty. A to oznacza, że użytkownicy o wyższych uprawnieniach, względnie posiadający bardziej wartościowe informacje powinni częściej zmieniać hasła. To oznacza, że w przypadku użytkowników bankowości internetowej hasła powinny być zmieniane bardzo często (raz/1-3 miesiące?) Zaawansowani użytkownicy stron internetowych (redaktor, administrator) również powinni dbać o regularną zmianę haseł do serwisu internetowego (i aktualizacje), dotyczy to wszystkich CMS-ów (WordPress, Joomla, Drupal, Django, itd.). Użytkownicy powinni mieć świadomość, że zapisywanie haseł w przeglądarce internetowej naraża na duże niebezpieczeństwo ich utraty. Jak żyć, jak lepiej zabezpieczyć systemy IT?

Uwierzytelnienie 2-składnikowe

Hasło stanowi element uwierzytelnienia w systemie, który z reguły jest znany uprawnionemu użytkownikowi. Słabość hasła generuje wiele podatności, dlatego warto korzystać z drugiego poziomu zabezpieczenia, wykorzystującego coś, co posiada użytkownik. Ta filozofia legła u podstaw uwierzytelnienia dwuskładnikowego (TFA, 2FA – 2 Factor Authentication), które obecnie zyskuje coraz większą popularność ze względu na niższe koszty wdrożenia. Uwierzytelnienie dwuskładnikowe wykorzystuje dodatkową informację posiadaną przez użytkownika Może ona mieć formę papierową (hasła pomocnicze na kartce stosowane przez banki), formę elektroniczną (hasło odczytywane z urządzenia) lub może wykorzystywać cechy biometryczne użytkownika (np. odcisk palca). Forma elektroniczna może wykorzystywać SMSy przesyłane np. na posiadany numer telefonu, hasła wykorzystujące infrastrukturę PKI dostawcy, własną infrastrukturę firmy, lub dedykowane urządzenia zawierające zapisane hasła (karty, pendrive’y).

Urządzenia mogą obsługiwać hasła jednorazowe (OTP – One Time Password) i synchronizować je z serwerem kluczy (U2F – Universal 2nd Factor). Na tej stronie możesz sprawdzić listę urządzeń spełniających wymagania NIST- FIPS 140-2. Uwierzytelnienie 2-składnikowe znacznie przyczynia się do poprawy bezpieczeństwa informacji, jednak ma swoje ułomności, które mogą wykorzystywać utalentowani przestępcy. Warto mieć świadomość, że użytkownik może stracić posiadane informacje (urządzenie, kartka papieru z lista haseł). Z tego powodu, wiele organizacji planuje w kontroli dostępu do systemów uwierzytelnienie wieloskładnikowe (MFA – Multi Factor Authentication), które dodatkowo wykorzystuje coś, co sobą reprezentuje użytkownik. (głos, odciski, podpis, siła nacisku na klawiaturę, itp.).

Ochrona adresu logowania

Każdy system ma swój adres dla użytkowników i adres do zaplecza administracyjnego. Zaplecze administracyjne, inaczej zaplecze do logowania dla użytkowników o uprawnieniach administracyjnych może mieć identyczny adres jak dla zwykłych użytkowników. Takie rozwiązanie zawiera w sobie wbudowaną podatność, ponieważ każdy zainteresowany człowiek zna adres do logowania dla administratorów. Z tego powodu warto stosować zabezpieczenia poprzez ograniczenie dostępu do zaplecza administracyjnego tylko dla wybranych użytkowników. Najprostszy sposób to zmiana adresu logowania dla administratorów. Kolejny sposób wykorzystuje białą listę dozwolonych adresów IP z których może się zalogować administrator. Inny sposób zabezpieczenia korzysta z zmianie domyślnych portów komunikacyjnych dla typowych usług w sieci (część adresu). W większości wypadków utalentowani i przygotowani napastnicy mogą poznać adres logowania do zaplecza administracyjnego. Maskowanie adresu do logowania przed napastnikami ma raczej na celu eliminację ataków niedostatecznie przygotowanych napastników.

Aktualizacje oprogramowania

Aktualizacje programów najczęściej dostarczają tzw. łatki zabezpieczające wykryte podatności oprogramowania, w wielu przypadkach dostarczają dodatkowe funkcjonalności programu. Aktualizacje popularnych programów są jak lek na chorobę (podatność), warto zatem dbać o profilaktykę zagrożeń. W skład profilaktyki wchodzi szereg różnych działań: opracowanie polityk bezpieczeństwa dla różnych urządzeń, stosowanie list kontrolnych oraz list zabezpieczających (white lists, black lists) oprogramowania i sprzętu. W przypadku serwerów warto dbać o utwardzenie systemów, tzw. hardening mający na celu ograniczenie podatności i zagrożeń. Regularne szkolenia użytkowników powinny obejmować tematykę aktualizacji, aby rozpoznawali fałszywe aktualizacje udostępniane przez napastników w niebezpiecznych miejscach (adresach).

Warto odnotować, że aktualizacje obejmują nie tylko systemy operacyjne lecz również firmware urządzeń (np. koncentratory, routery), BIOS komputerów, programy użytkowe, certyfikaty SSL (reakcja na wykryte podatności). Aktualizacja oprogramowania wymaga jego pobrania ze źródła względnie wcześniejszego skopiowania na lokalny nośnik pamięci. Świadomość, że proces pobierania oprogramowania który korzysta z nie szyfrowanej komunikacji narażony jest na ataki MITM zapewne jest zakodowana w umyśle każdego administratora systemów.

Monitoring aktywności logowania

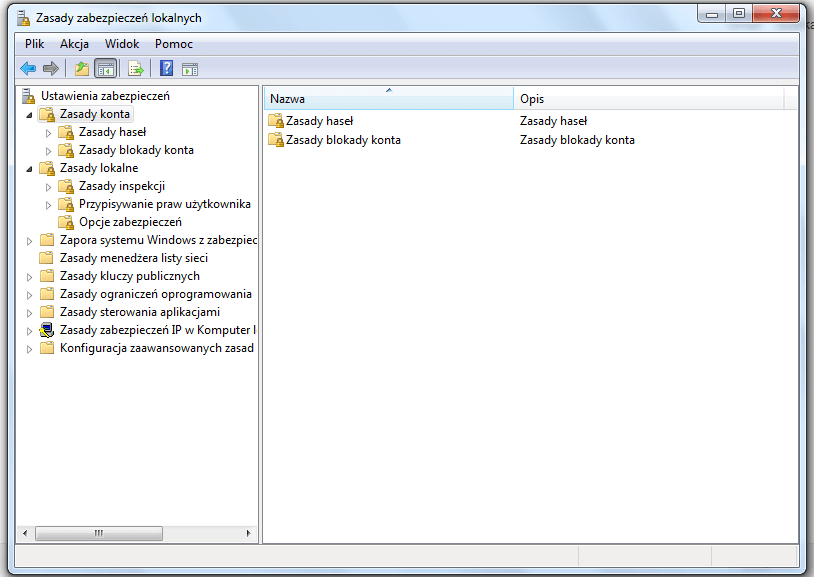

Bez względu na stosowane zabezpieczenia mające na celu minimalizację zagrożeń, należy monitorować zdarzenia związane z logowaniem do systemów. Do tego zadania warto zadbać o w miarę jednorodne środowisko, które daje możliwości szybkiego wdrożenia polityk bezpieczeństwa. Popularność Microsoft Active Directory w dużym stopniu wynika z możliwości zarządzania lokalnymi komputerami w sieci. Wato mieć świadomość, że prócz AD, istnieją inne rozwiązania obsługujące usługi katalogowe: Zentyal, RazDC. W monitoring aktywności użytkowników domeny AD można włączy i filtrować wiele parametrów dotyczących zarówno użytkowników jak i systemów: czas pracy, używane zasoby. W domenie AD można wykorzystywać reguły GPO i inne, ulubione narzędzia administratora systemów. W przypadku komputerów domowych użytkownicy mogą wykorzystać „Zasady zabezpieczeń lokalnych”. Proaktywny monitoring aktywności użytkowników może wykorzystywać nie tylko usługi Microsoft, lecz specjalistyczne oprogramowanie, które dodatkowo może blokować komputery nie spełniające wcześniej zdefiniowanych reguł (compliance).

Kopie bezpieczeństwa

Przewidywanie przyszłości w przypadku IT ma związek z ochroną zasobów informacyjnych. W tym celu organizacje stosują różnego rodzaju zabezpieczenia, uzależnione od swoich możliwości (koszty, dostępność, personel IT). Świadomość możliwości zniszczenia danych, utraty danych firmowych powinna zagościć na stałe w głowie każdego pracownika (nie tylko IT). Polityka bezpieczeństwa organizacji powinna uwzględniać zagrożenia utraty informacji, w celu przygotowania planu ciągłości działania (BCP/DR). Zarządzanie ryzykiem ciągłości działania organizacji uwzględnia nie tylko wykonywanie kopii bezpieczeństwa danych, lecz również sposób i częstotliwość jej wykonywania, przechowywania, testowania i odtwarzania. Kopie danych mogą powinny obejmować zasoby informacyjne i szereg danych niezbędnych do funkcjonowania firmy i uruchomienia jej po katastrofie. W zakres kopii bezpieczeństwa wchodzą nie tylko kopie baz danych, lecz również np. kopie firmware (routery, koncentratory, serwery), poczta Email czy obrazy serwerów (snapshoty maszyn wirtualnych). Proces wykonywania kopii bezpieczeństwa, którego rezultatem jest nie zaszyfrowana kopia danych, dostępna w różnych miejscach (serwer http, nieszyfrowane nośniki) może stanowić zagrożenie utraty danych dostępowych do systemów IT.

Pewnie pominąłem kilka czynników, proszę – przedstaw je w komentarzu?

0 komentarzy