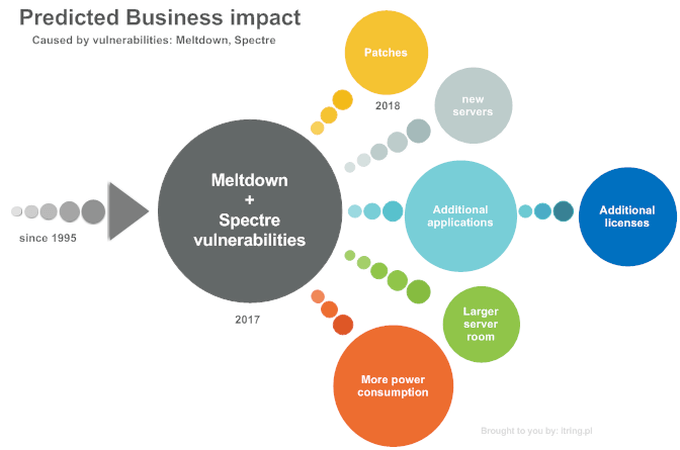

Podatności procesorów odkryte w zeszłym roku mogą zmienić sposób myślenia o bezpieczeństwie infrastruktury firmowej. Zapewne przyczynią się do wzrostu cen usług świadczonych przez różnych usługodawców w postaci chmur obliczeniowych. Możliwe, że podatności procesorów wpłyną na wzrost cen w branżach intensywnie wykorzystujących aplikacje do intensywnych obliczeń. Podatności w procesorach zostały odkryte

Miesiąc: styczeń 2018

Początek roku to tradycyjnie czas przyjmowania dobrowolnych zobowiązań. Podsuwam pomysły z zakresu bezpieczeństwa IT. Zachęcam do przemyślenia i stosowania. 12 przykazań na Nowy Rok 1.Zmiana hasła: a.Zmiana hasła do komputera (systemu operacyjnego Windows), b.Zmiana hasła do używanych serwisów: mediów społecznościowych (social media) i innych, c.Zmiana hasła do poczty elektronicznej (Email),

W poprzednim wpisie przedstawiłem podstawowe zabezpieczenia stron internetowych przy wykorzystaniu plików .htaccess, .htpasswd, php.ini. W tym wpisie pokażę jak stosować zaawansowane zabezpieczenia serwisów internetowych przy wykorzystaniu odpowiednich reguł w pliku .htaccess. Należy wziąć pod uwagę, że plik .htaccess może być stosowany na serwerach korzystających z webserwera Apache. Dostęp do panelu

W poniższym wpisie poruszę temat podstawowych zabezpieczeń serwisu internetowego. W wielu przypadkach firmy hostingowe udostępniają serwery działające w oparciu o system Debian, Centos, Ubuntu i webserver Apache. W środowisku Apache do zabezpieczenia strony internetowej można wykorzystać pliki .htaccess oraz pliki php.ini, .htpasswd. Poniżej rozważania na temat zawartości tych plików. Obecnie

Najnowsze komentarze