Urządzenia do ochrony sieci

Jakie urządzenia do zabezpieczenia sieci firmowych przed włamaniami wykorzystują współczesne firmy? Podczas wielu lat zostały opracowane różne rozwiązania i urządzenia do ochrony informacji posiadanych przez firmy. Poniżej najbardziej popularne urządzenia wraz z krótkim opisem.

1.AV – Antivirus / Internet Security

Od lat najpopularniejsze rozwiązanie w sektorze MSP i wśród domowych użytkowników. Firmy produkujące takie oprogramowanie oferują je w wielu różnych pakietach i odmianach. Zdecydowanie lepiej wybrać pakiet typu „Internet security” który oprócz tradycyjnego programu antywirusowego ma wbudowane dodatkowe funkcjonalności. Aktualizacja bazy sygnatur wirusów następuje kilka razy dziennie, baza jest pobierana z tzw. chmury dostawcy oprogramowania antywirusowego. Program antywirusowy może być wyłączony przez szkodliwe oprogramowanie z rodziny rootkit. Z reguły programy antywirusowe nie skanują BIOSu (firmware’u), dlatego warto mieć świadomość, że takie zabezpieczenie nie jest wystarczające.

2.EPP/EDR – End Point Protection / Detection & Response

Czyli rozwiązanie, które ma na celu ochronę końcówek sieci (komputery). W odróżnieniu od typowego programu antywirusowego, ten rodzaj oprogramowania zawiera centralny serwer (konsolę) do zarządzania wszystkimi końcówkami. Administrator może przygotować polityki bezpieczeństwa i zdalnie implementować na końcówkach. Logi są zapisywane w centralnej bazie danych. Tego typu rozwiązanie (EDR) jest wysoce zalecane dla wszystkich firm.

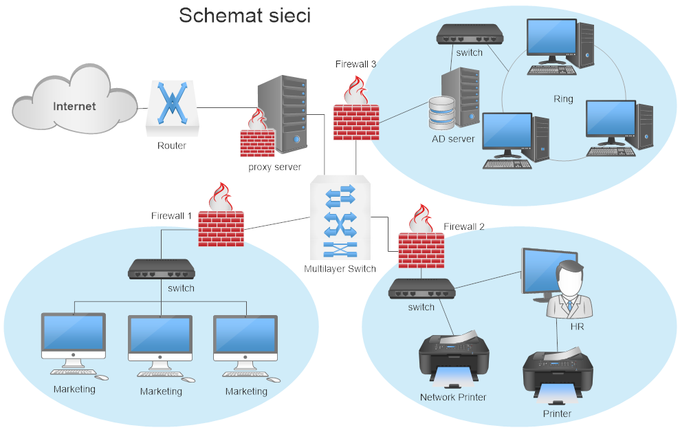

3.NSS – Network segmentation / segregation

Czyli segmentacja i separacja sieci komputerowych. Pewne części sieci komputerowej w firmie mogą być odseparowane fizycznie – jeśli wymaga szczególnej ochrony przed zagrożeniami (np. systemy SCADA, bankowe). Z reguły administratorzy sieci stosują podział sieci na mniejsze segmenty przy wykorzystaniu separacji logicznej. Segmentacja sieci może być zrealizowana przy pomocy koncentratora, routera czy firewalla, wymaga poprawnie skonfigurowanej ACL (Access kontrol List) lub przy wykorzystaniu VLAN. W ten sposób można podzielić sieć na segmenty dedykowane np. dla administratorów IT, księgowości czy kadr (HR), które mają inne zakresy dostępów do zasobów sieciowych. Poszczególne segmenty można odizolować bramami i w razie potrzeby zaporami ogniowymi (firewalle).

W przypadku domeny AD – dobre praktyki bezpieczeństwa nakazują izolację serwera od domeny przy użyciu zestawu protokołów IPsec zapewniających szyfrowanie ruchu. Podobnie w przypadku korzystania przez użytkowników z zewnętrznej pamięci dyskowej – ze względów bezpieczeństwa wskazane jest, aby zastosować segmentację pamięci (tzw. maskowanie LUN). Segmenty sieci wymagające szczególnej ochrony można rozważyć wdrożenie rozwiązań typu CDS (Cross Domain). Segmentację sieci należy poprzedzić inwentaryzacją systemów w których znajdują się wrażliwe dane, klasyfikacją danych oraz inwentaryzacją użytkowników którzy z nich korzystają. Segmentacja sieci jest zalecana przez standard PCI DSS, może też ułatwić audyt RODO/GDPR.

4.PS – Proxy server

Czyli serwer pośredniczący zwykle umieszczony na styku sieci firmowej. Umożliwia filtrowanie i blokadę niepożądanego ruchu i filtrowanie treści (cenzura). Konfiguracja umożliwia korzystanie z czarnych list URL, DNS. Serwer umożliwia maskowanie oryginalnego, źródłowego adresu IP np. poprzez NAT-owanie. Może występować jako rozwiązanie programy jak i sprzętowe. Może posłużyć do przechowywania najczęściej oglądanych stron internetowych (tzw. cache’owanie) dzięki czemu przyspiesza ich ładowanie w przeglądarkach pracowników.

5.FW/NGFW – Firewall / NGFW

czyli tradycyjna zapora ogniowa lub zapora ogniowa następnej generacji. Dostępny zarówno w formie oprogramowania (np. iptables w Linux) jak i w formie urządzenia (appliance). Można go dostroić do potrzeb firmy poprzez wykorzystanie reguł operujących m.in. na adresach IP, portach sieci i protokołach. Firewalle NGFW dodatkowo umożliwiają filtrowanie URl, analizę sygnaturową, wykrywanie aplikacji oraz posiadają wbudowany system IPS.

6.IDS/IS Intrusion Detection /Prevention System

Systemy detekcji i zapobiegania włamaniom do sieci. Można je mieścić na styku sieci lub wewnątrz sieci, zwykle współpracują ze sobą. Działanie systemów obejmuje śledzenie i analizę pakietów, dekodowanie protokołów. W zależności od rodzaju systemu zawiera analizę anomalii, dekodowanie protokołów i analizę heurystyczną. Umożliwia blokowanie niepożądanego ruchu, np.. zapisywania danych z komputera na zewnętrzne nośniki pamięci. Można je dostroić do potrzeb biznesowych firmy za pomocą reguł, korzysta z agentów.

7.UTM – Unified Threat Management

Wielofunkcyjne urządzenie, z reguły zawiera router, firewall, systemy IDS/IPS, filtr antyspamowy, serwer VPN, zaporę WAF, wbudowany serwer pośredniczący, program antywirusowy. Urządzenia w wielu przypadkach zawierając również wbudowany system DLP (Data Leak/Loss Prevention) oraz SIEM (Security Information & Event Management). Urządzenia umożliwiają filtrowanie treści oraz korzystanie z białych i czarnych list. korzystanie z Obecnie to najbardziej popularne urządzenia w sektorze MSP ze względu na wiele wbudowanych funkcjonalności. Takie urządzenia mają też swoje wady – w przypadku zaniku napięcia lub uszkodzenia urządzenia – infrastruktura firmy jest zagrożona. Warto to uwzględnić w planach utrzymania ciągłości działania BCP/DR i zastanowić się nad redundacją czyli zakupem drugiego urządzenia UTM względnie opracować inny plan postępowania na okoliczność zaniku napięcia czy awarii urządzenia.

8.DLP – Data Leak/Loss Prevention

System ochrony przed wyciekami informacji z firmy. System pozwala na wykrywanie danych wrażliwych takich jak: osobowe, finansowe, zdrowotne i możliwości ich zapisu. System analizuje ruch w sieci, wykrywa wrażliwe treści na podstawie zdefiniowanych reguł dzięki czemu umożliwia blokadę pozyskania wrażliwych danych przez pracowników. Blokowane są próby zapisu danych na nośnikach zewnętrznych jak i próby wysłania wrażliwych danych na zewnątrz firmy. Systemy DLP korzystają z analiza statystycznej, słownikowej i sygnaturowej, potrafią analizować treści zarówno w ruchu, w użyciu i statyczne. Przed wdrożeniem DLP każda firma powinna przygotować opis swoich procesów biznesowych (diagramy), logikę działania aplikacji (przepływy danych) oraz uaktualnić schematy sieci. Dzięki temu łatwiej będzie zlokalizować miejsce przechowywania i przetwarzania danych wrażliwych. Rzetelna, aktualna dokumentacja pomoże uniknąć problemów podczas wdrażania DLP (przerwy w działaniu niektórych działów firmy). W ostatnim roku systemy DLP stały się popularne ze względu na uregulowania prawne związane z RODO. DLP to również obowiązkowy system dla firm z branży medycznej, finansowej – które obowiązują uregulowania prawne GDPR, PII HIPAA, PCI DSS czy SOX (Sarbanes-Oxley Act).

9.SIEM – Security Information & Event Management

Czyli systemy do zarządzania informacją i zdarzeniami bezpieczeństwa. System SIEM umożliwia zbieranie logów w czasie rzeczywistym z różnych aplikacji i urządzeń sieciowych w jednej centralnej bazie danych. Poszczególne zdarzenia z różnych miejsc mogą być filtrowane, następnie analizowane a następnie korelowane w celu uzyskania potrzebnych raportów. Wdrożenie SIEM wymaga dobrej znajomości zarówno procesów biznesowych w firmie jak, posiadania aktualnych list inwentarzowych sprzętu sieciowego i oprogramowania oraz schematów sieci. Dzięki temu proces wdrażania SIEM i jego konfiguracja dopasowana do infrastruktury firmowej będzie przebiegać sprawnie i nie zakłóci działania firmy. Firma powinna zatrudnić pracowników odpowiedzialnych za utrzymanie i działanie systemów SIEM, którzy będą na bieżąco monitorować i analizować wykryte zagrożenia. SIEM to obowiązkowy system dla firm z branży medycznej, finansowej – które obowiązują uregulowania prawne GDPR, PII HIPAA, PCI DSS czy SOX (Sarbanes-Oxley Act).

Podsumowanie

Należy pamiętać, że powyższe rozwiązania same w sobie nie zapewnią bezpieczeństwa infrastruktury firmowej. Każde rozwiązanie zapewniające bezpieczeństwo firmy wymaga bieżącego zarządzania i rozwijania przez wykwalifikowanych inżynierów ds. bezpieczeństwa. Należy mieć na uwadze wydajność i koszty użytkowania w/w urządzeń. Urządzenia nie będą efektywnie działać bez wykupowania wsparcia na kolejne lata u ich producenta. W zamian producent zapewnia m.in. aktualne sygnatury wirusów, wzorce spyware, inne – zwykle pobierane z tzw. chmury. Zarząd firmy powinien pamiętać aby firma miała przygotowane procedury i procesy dotyczące incydentów bezpieczeństwa, planów BCP/DR czy szkoleń z zakresu ochrony informacji. Procedury, polityki bezpieczeństwa i procesy stanowią nierozerwalną część zabezpieczeń firmy. Bez ich ciągłej aktualizacji bezpieczeństwo firmy będzie narażone na szwank. W kolejnym wpisie poruszę tematykę kolejnych rozwiązań wspomagających zarządzanie procesem bezpieczeństwa informacji w firmie.

0 komentarzy