Poniżej przedstawiam swoje rozważania – jak wdrożyć RODO w firmie z sektora MSP od strony praktycznej. Nie jestem prawnikiem, więc skupię się na aspektach technicznych. Mam nadzieję, że wpis będzie stanowił inspirację dla najmniejszych przedsiębiorców – jak poważnie podchodzić do ochrony danych osobowych. RODO i firmy z branży MSP Mam

W poniższym wpisie zwrócę uwagę na podstawowe czynniki mające wpływ na bezpieczne zakupy w sklepach internetowych. Podzielę się swoimi doświadczeniami z zakupem butów na sezon wiosenno-letni. W podsumowaniu – wskazówki – jak bezpiecznie kupować w Internecie. Kontekst Jak większość stereotypowych facetów nie lubię tracić czasu na chodzenie po sklepach i

Cyberprzestępcy wykorzystują brak wyobraźni pracowników w wymyślaniu haseł i postępowaniu z hasłami. Codziennie gdzieś na świecie ma miejsce włamanie do serwisu internetowego i ujawnienie haseł użytkowników. Poniżej przedstawiam rozważania i refleksje na temat haseł komputerowych. Natura haseł Hasła ze swojej natury powinny być tajne, znane tylko swoim właścicielom. Hasła nie

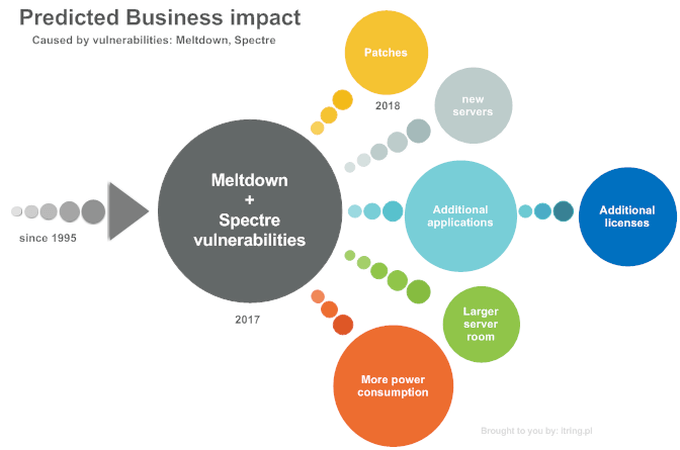

Podatności procesorów odkryte w zeszłym roku mogą zmienić sposób myślenia o bezpieczeństwie infrastruktury firmowej. Zapewne przyczynią się do wzrostu cen usług świadczonych przez różnych usługodawców w postaci chmur obliczeniowych. Możliwe, że podatności procesorów wpłyną na wzrost cen w branżach intensywnie wykorzystujących aplikacje do intensywnych obliczeń. Podatności w procesorach zostały odkryte

Początek roku to tradycyjnie czas przyjmowania dobrowolnych zobowiązań. Podsuwam pomysły z zakresu bezpieczeństwa IT. Zachęcam do przemyślenia i stosowania. 12 przykazań na Nowy Rok 1.Zmiana hasła: a.Zmiana hasła do komputera (systemu operacyjnego Windows), b.Zmiana hasła do używanych serwisów: mediów społecznościowych (social media) i innych, c.Zmiana hasła do poczty elektronicznej (Email),

Najnowsze komentarze