Poniżej ciąg dalszy rozważań nt wdrożenia regulacji RODO w firmie z sektora MSP. Wpis może stanowić inspirację w analizie ryzyk związanych z czynnościami przetwarzania danych osobowych. Kontynuuję poprzedni wpis – jak praktycznie podejść do ochrony danych osobowych.

Zabezpieczenia organizacyjne

Firmy MSP dysponują ograniczonymi budżetami, z tego powodu część zabezpieczeń związanych z przetwarzaniem danych osobowych mogą zaimplementować na drodze zabezpieczeń organizacyjnych. W tym celu przedsiębiorca Pan Jan powinien przeprowadzić analizę ryzyk i ocenę skutków przetwarzania danych w zakresie ich wpływu na prywatność osób których dane są zbierane (PIA – Privacy Impact Assessment). W tym celu przedsiębiorca może przeprowadzić analizę swoich procesów biznesowych. W myślowym procesie analizy może wykorzystać darmowy program do tworzenia mapy myśli Xmind który pomoże w wizualizacji zagrożeń dla przetwarzania danych. W kolejnym kroku przedsiębiorca może zmapować procesy biznesowe w swojej firmie posługując się np. darmowym programem do tworzenia procesów Bizagi Modeler.

Przygotowanie procesów biznesowych realizowanych w firmie przynosi dodatkowe korzyści w postaci opanowania chaosu organizacyjnego który może się okresowo pojawiać w sytuacji rotacji lub nieobecności kluczowych pracowników. Kolejna korzyść z posiadania aktualnych procesów biznesowych w firmie – to możliwość szybkiego wdrożenia nowych pracowników w wypełnianie ich zadań i obowiązków. Wizualizacja czynności przetwarzania danych osobowych w formie procesów (diagramy) przynosi kolejne korzyści w postaci zlokalizowania miejsc wysokiego ryzyka (potencjalne miejsce występowania incydentów). W efekcie daje perspektywę w ocenie skutków przetwarzania danych na prywatność osób, których dane są przetwarzane. Niezależnie od przygotowania procesów biznesowych (dla bardziej ambitnych), przedsiębiorca powinien przygotować odpowiednie dokumenty przydatne do wdrożenia RODO w firmie (wspomniałem o nich w poprzednim wpisie). Realna ochrona danych osobowych nie jest zapewniana przez same dokumenty.

W kolejnym etapie wdrożenia zabezpieczeń organizacyjnych danych osobowych przetwarzanych w firmie, część dokumentów należy przedstawić pracownikom np. w formie szkolenia RODO. Pracownicy powinni znać zasady postępowania z danymi osobowymi i pokwitować ich zrozumienie. Pokwitowania będą stanowić kolejne dowody wdrożenia RODO w firmie, w przypadku pojawienia się audytu RODO. W szczególności Pan Jan powinien zwrócić uwagę na to, kto ma dostęp do danych klientów. W przypadku osób (lub firm) spoza firmy przedsiębiorca Pan Jan (jako ADO) powinien przygotować umowy powierzenia przetwarzania danych osobowych. Następnie powinien zachować te umowy w segregatorze schowanym w miejscu dostępnym jedynie dla uprawnionych osób (szafka zamykana na klucz).

Podejście procesowe do RODO

Jako jeden ze wskaźników dojrzałości organizacyjnej firmy można przyjąć posiadanie i stosowanie przez firmę aktualnych procesów biznesowych (diagramy) zebranych w formie księgi procesów. Podejście procesowe do przetwarzania danych osobowych w długiej perspektywie pomaga monitorować zgodność firmy z RODO. W przypadku okresowych audytów RODO przeprowadzanych przez IODO (Inspektora Ochrony Danych Osobowych) w imieniu ADO (Administrator Danych Osobowych) lub organ nadzorczy znakomicie ułatwia ułatwia komunikację z audytorem. Kolejne korzyści z podejścia procesowego do przetwarzania danych osobowych w firmie to możliwość szybkiej reakcji w przypadku ewentualnego pojawienia się incydentu bezpieczeństwa (Data Breach).

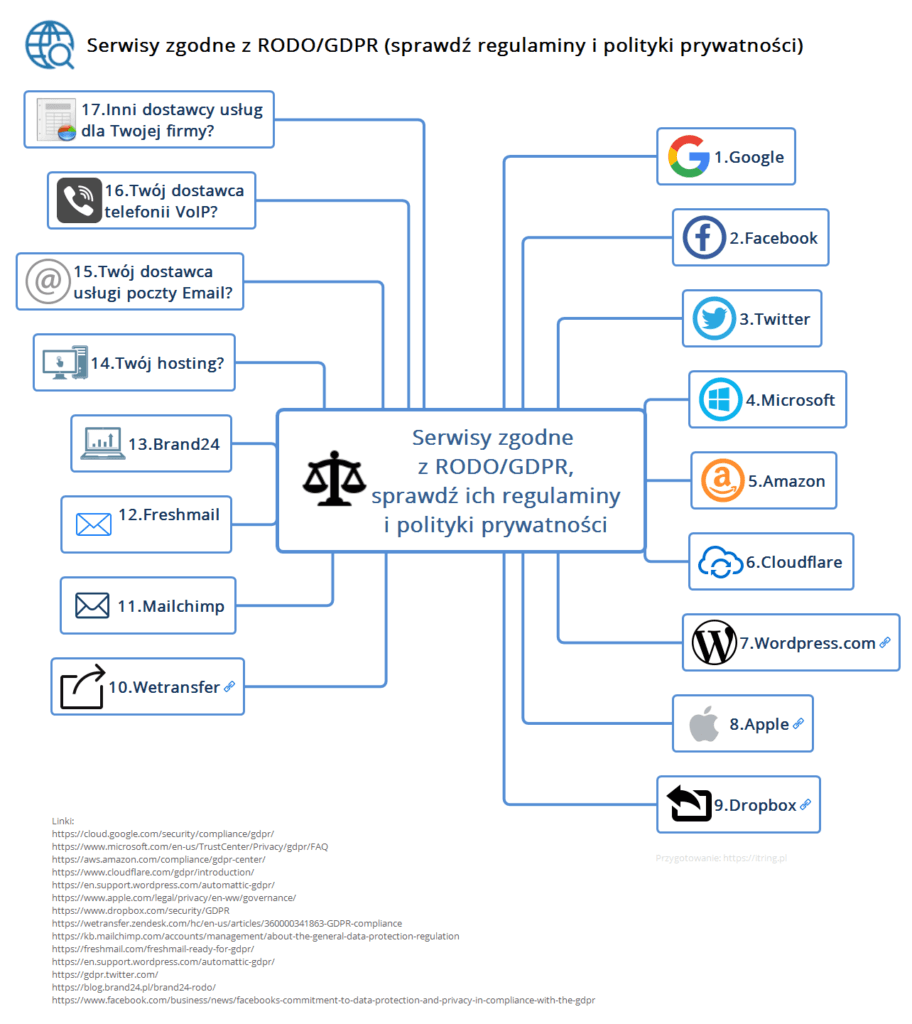

Zabezpieczenia techniczne u dostawców usług

Firmy z sektora MSP od dawna korzystają z infrastruktury firm zewnętrznych. Przedsiębiorca Pan Jan powinien zweryfikować, czy dostawcy usług wdrożyli regulacje RODO/GDPR. Przedsiębiorca jako ADO powinien sprawdzić regulaminy świadczenia usług przez firmy zewnętrzne (procesorzy danych) i dopilnować aby zawrzeć z nimi umowy powierzenia przetwarzania danych osobowych w określonym zakresie. Większość dużych firm już przygotowała takie zapisy dot. Umów powierzenia i umieściła je w swoich regulaminach. To na ADO (często właściciel małej firmy) spoczywa obowiązek zawarcia lub zmiany umów powierzenia. Takie umowy wchodzą w skład zabezpieczeń organizacyjnych danych osobowych, niemniej wspominam o nich w tym akapicie, ze względu na to, że przedsiębiorca może poddać analizie jakość zabezpieczeń technicznych u dostawcy usługi, np. firmy hostingowej. Przedsiębiorca może sprawdzić w serwisach dostawców usług czy chwalą się wdrożeniem któregoś ze standardów bezpieczeństwa – choćby ISO 27001-2013. W przypadku dostawcy poczt lub usługi hostingu – przedsiębiorca może zapytać – jak często dostawcy przeprowadzają testy penetracyjne infrastruktury ICT lub z jaką częstotliwością aktualizują oprogramowanie serwerów na których funkcjonują usługi poczty czy www.

Powyższe rozważania dotyczą zabezpieczeń technicznych u relatywnie dużych dostawców usług, którym przedsiębiorca Pan Jan (jako ADO) powierza przetwarzanie danych osobowych. A co z umowami powierzenia w przypadku mniejszych dostawców usług?

Weźmy pod uwagę agencję reklamową której przedsiębiorca Pan Jan zlecił stworzenie sklepu internetowego. Wyobraźmy sobie scenariusz w którym ta agencja opiekuje się sklepem internetowym od strony technicznej. Pan Jan zlecił opiekę nad sklepem firmie na podstawie umowy, do której załącznikiem była umowa powierzenia przetwarzania danych osobowych w określonym zakresie. Agencja reklamowa zleca część prac zewnętrznym freelancerom: programiście, webmasterowi lub grafikowi. Ci zleceniobiorcy czasami konsultują się z kolegami w przypadku napotkania problemów których nie potrafią rozwiązać. W wielu przypadkach Ci zleceniobiorcy pracują na kopii sklepu internetowego którą pobrali z hostingu Pana Jana. W ten sposób baza klientów trafiła na komputery pod-zleceniobiorców lub na inny hosting (mniej zabezpieczony) w którym ci zleceniobiorcy mają swoje środowisko testowe.

Przedsiębiorca Pan Jan (jako ADO) powinien zadbać aby zaktualizować (lub podpisać) umowę powierzenia przetwarzania danych osobowych która dokładnie reguluje zakres przetwarzania, podmioty przetwarzające (procesorzy). Takie umowy powierzenia będą stanowić część dowodów na wdrożenie RODO w firmie w przypadku audytu RODO. Prócz audytu, analiza podpisanych umów o współpracy i umów powierzenia sprawi, że Pan Jan zacznie dostrzegać procesy przetwarzania danych osobowych o których wcześniej być może nie wiedział. W ten sposób regulacje RODO sprawiają, że wszyscy przedsiębiorcy muszą się pochylić nad przygotowaniem rejestru operacji przetwarzania danych osobowych. A tym samym nad implementacją adekwatnych zabezpieczeń organizacyjno-technicznych oraz regularnym zarządzaniem zmianą w kontekście zabezpieczeń.

Warto, aby przedsiębiorcy z sektora MSP przed wyborem dostawcy usług i powierzeniem mu przetwarzania danych osobowych upewnili się, czy dostawca stosuje jakiekolwiek standardy bezpieczeństwa w swojej firmie. Przedsiębiorca, w przypadku dostrzeżenia jakichkolwiek sygnałów świadczących o lekkomyślnym podejściu do kwestii bezpieczeństwa powinien wykluczyć taką firmę ze współpracy. Dlaczego? – ponieważ w przypadku incydentu bezpieczeństwa odpowiedzialność może ponieść zarówno zlecający (ADO) jak i procesor czyli zleceniobiorca. Po co więc ryzykować?

Inna strona medalu to zabezpieczenia techniczne infrastruktury IT w firmie Pana Jana. W poprzednim wpisie implementacja RODO od strony technicznej napisałem o podstawowych zabezpieczeniach technicznych danych osobowych w firmie MSP. Ten wątek poruszę szerzej w kolejnych wpisach.

Podsumowanie

W niniejszym wpisie podzieliłem się rozważaniami nt zabezpieczeń organizacyjno-technicznych w związanych z czynnościami przetwarzania danych osobowych w firmie MSP i u dostawców zewnętrznych. Udostępnij wpis znajomym – może ich zainspiruje do głębszej analizy ryzyk. Jeśli masz pytania lub uwagi – zapraszam do komentowania.

1 komentarz

Stefan

28 maja 2018 - 18:51Dzięki za inspirujący wpis! To RODO póki co przynosi więcej szkody (np. wyciek adresów Email z Ghostery) niż pożytku. RODO daje szansę wielu kombinatorom, szkoda, że instytucje publiczne nie zadbały aby w klarowny sposób przedstawić RODO mikroprzedsiębiorcom – dać im jakiejś wzorce dokumentacji.