Poniżej dzielę się refleksjami dotyczącymi zastosowaniom kryptografii w ochronie danych oraz zagrożeniom dla obecnie szyfrowanych informacji ze strony komputerów kwantowych.

Tytułem wstępu – komputery kwantowe zapisują dane w postaci jednostek informacji zwanych kubitami, w przeciwieństwie do tradycyjnych komputerów bazujących na jednostkach informacji w postaci bitów. Współczesne, tradycyjne komputery wykorzystują binarny system liczbowy (system dwójkowy) bazujący na 2 ustalonych stanach 0 lub 1. Komputery kwantowe wykorzystują do obliczeń rachunek prawdopodobieństwa, w którym informacja może przyjmować szereg stanów pomiędzy |0⟩ a |1⟩. Tu znajdziesz > opis działania komputera kwantowego.

Komputery kwantowe mogą posłużyć do wielokrotnie szybszych obliczeń, a co za tym idzie do błyskawicznego łamania haseł lub algorytmów kryptograficznych. Pożytki płynące z szybkości obliczeń w pierwszym rzędzie są doceniane przez naukowców, przez armię, w dalszej kolejności przez branżę finansową, zbrojeniową, farmaceutyczną, chemiczną jak i przez pozostałe branże.

Warto na bieżąco analizować potencjalne zagrożenia dla współczesnych algorytmów kryptograficznych. Posłuchaj jednego z wystąpień poświęconych temu tematowi.

Prognozy analityków bezpieczeństwa

Przewidywania analityków bezpieczeństwa sprzed 10, 20 lat mówiły, że użytkowe komputery kwantowe mogą się pojawić w okolicach 2030 roku. W ciągu ostatnich lat najbardziej zdolni uczeni z pogranicza fizyki, matematyki, kryptografii są finansowani zarówno przez rządy państw, wywiady jak i instytucje komercyjne. W efekcie przewidywania analityków bezpieczeństwa ciągle ewoluują i skracają termin pojawienia się użytkowych komputerów kwantowych do lat 2024, 2025.

Wśród państw najbardziej zaangażowanych w skonstruowanie komputerów kwantowych prym wiodą USA, Chiny dążące do hegemonii w zakresie komputerów kwantowych, w dalszej kolejności Kanada, Niemcy, Francja, Wielka Brytania, Holandia, Rosja, Południowa Korea, Japonia.

Obecnie jesteśmy świadkami wyścigu o dominację w erze komputerów kwantowych w którym czołówka obejmuje USA i Chiny. Polska również bierze udział w tym wyścigu jednak plasuje się na dalszym miejscu peletonu.

Jakie zagrożenia niosą komputery kwantowe?

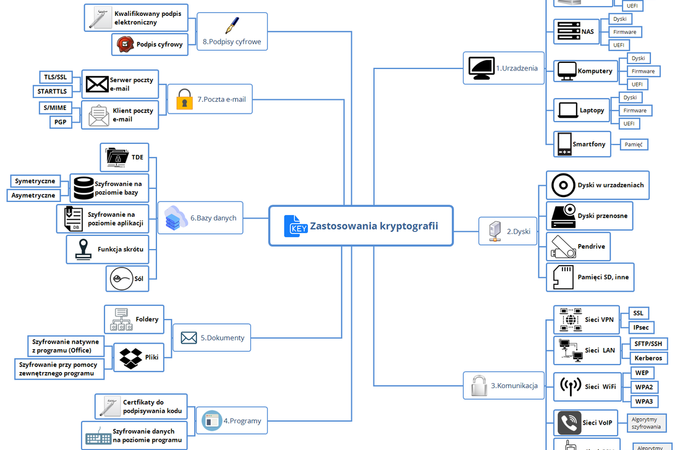

Przede wszystkim należy wspomnieć, że współczesne algorytmy szyfrowania korzystają z połączenia tradycyjnych metod kryptograficznych, tj. z kryptografii symetrycznej i kryptografii asymetrycznej na której się opiera infrastruktura klucza publicznego (PKI).

Czy w 2020 roku powinniśmy się obawiać, że zaszyfrowane dane zbierane przez lata zostaną odszyfrowane za 5 lat, w 2025 roku?

W przypadku danych zaszyfrowanych z wykorzystaniem klucza RSA czyli przy użyciu obecnie wykorzystywanej kryptografii asymetrycznej (PKI) można mieć bardzo poważne powody do obaw. To z powodu prognozowanej łatwości i szybkości złamania algorytmu szyfrowania. Zagrożone będą dotychczas stosowane rozwiązania: łącza VPN, bezpieczne e-maile (S/MIME), serwisy z wdrożonym protokołem https czyli wykorzystującym certyfikaty SSL zapewniające szyfrowanie komunikacji mogą zostać łatwo zhackowane a ruch i dane odczytane. Zagrożenia będą dotyczyć również aplikacji, mianowicie podpisywania kodu aplikacji za pomocą certyfikatu SSL czy też aktualizacji oprogramowania, sterowników.

Z kolei w przypadku kryptografii symetrycznej proces złamania algorytmów szyfrujących może być dużo dłuższy, prognozy analityków mówią raczej o próbach odgadnięcia kluczy symetrycznych.

Oczywiście, musimy mieć świadomość, że te wszystkie zagrożenia nie zmaterializują się z dnia na dzień, ponieważ można stosować odpowiednie środki mitygacji: nowe, zoptymalizowane algorytmy, inną architekturę przetwarzania i przesyłania informacji czy też nowe rozwiązania na czas przejściowy (rozwiązania hybrydowe). Zresztą sami posłuchajcie jak rozwijają się komputery kwantowe:

Nie tylko CSO (Chief Security Officer) ale i CEO w różnych organizacjach już pewnie od pewnego czasu na swoich radarach śledzą postępy w konstruowaniu komputerów kwantowych i całej gamy kwantowych algorytmów kryptograficznych. Warto obserwować postępy w badaniach fizyków kwantowych, m.in. polskich fizyków prof. Artura Ekerta prof. Marka Kusia czy prof. Czesława Radzewicza. Polecicie w komentarzach inne źródła i osoby zajmujące się komputerami kwantowymi warte obserwacji?

Analiza ryzyk

Należy wziąć pod uwagę stan informacji która jest szyfrowana (przechowywane statycznie – in rest, przesyłane w sieci – in motion (transit), używane przez aplikacje – in use).

Przede wszystkim warto zinwentaryzować wszystkie miejsca gdzie są przechowywane informacje. W szczególności dotyczy to zasobów lokalnych (dyski, macierze, inne nośniki pamięci) jak i informacji przechowywanych w chmurze (różne wersje chmur tzw. Cloud).

Inwentaryzacja miejsc przechowywania informacji powinna rozróżniać zasoby własne firmy jak i zasoby zewnętrzne, tj. firm współpracujących. Nie ma wątpliwości, że należy przejrzeć polityki bezpieczeństwa i sprawdzić jak długo dane będą przechowywane (wymogi prawa). Nieodzowne wydaje się regularne monitorowanie operacji kopiowania (DLP, logowanie zdarzeń). Instytucje i firmy które używają szyfratorów (urządzenia HSM – High Security Module) już powinny planować i zacząć wdrażać procesy transformacji (m.in. RKL – Remote Key Loading) do ery post kwantowej. Amerykański NIST od kilku lat przygotowuje standardy szyfrowania w erze komputerów kwantowych. Podobnie instytucja Accredited Standards Committee X9 przygotowała dokumentację (quantum white papers) pomocną w przygotowaniu organizacji na nadchodzące zmiany związane kryptografią kwantową.

Inwentaryzacja powinna obejmować nie tylko statyczne miejsca przechowywania informacji ale również kanały komunikacji (VPN, SSH, uwierzytelnianie za pomocą certyfikatów SSL), którymi są one przesyłane.

Zaszyfrowane dane przesyłane tzw. bezpiecznymi kanałami informacji, w których są ponownie szyfrowane – mogą być nagrywane w takim stanie przez strony trzecie. Dostęp strony trzeciej do zaszyfrowanych danych które pozyskała w ten sposób nie umożliwia ich odczytu a tym samym wykorzystania informacji które są w nich zawarte. Sytuacja ulegnie diametralnej zmianie w momencie pojawienia się komputerów kwantowych, dzięki którym strona trzecia może złamać algorytmy szyfrujące użyte do zaszyfrowania pozyskanych danych. W efekcie uzyska dostęp do odczytu tak pozyskanych danych. A następnie może dane wykorzystać do swoich celów.

W końcu należy się przyjrzeć architekturze aplikacji, sposobom w jakim sposób zostały wdrożone rozwiązania kryptograficzne mające chronić dane w użyciu. Jeśli firma korzysta z chmur obliczeniowych, warto zastanowić się nad kwestiami związanymi z dostępem do danych przez użytkowników i operatora chmury.

Chmury używane do celów prywatnych

Osoby prywatne powinny wziąć pod uwagę, że dane które umieściły i umieszczają w różnych chmurach (Google, Dropbox, Amazon, inni usługodawcy chmurowi) mogą być ujawnione publicznie, co zdarza się już obecnie podczas incydentów bezpieczeństwa. Podobna sytuacja ma miejsce w przypadku firm hostingowych zapewniających usługi w postaci poczty e-mail. Upewnij się u hostingodawcy – jak wygląda rotacja danych w przypadku serwerów pocztowych i innych usług.

Podsumowanie

Nadchodzące lata powinny przynieść wzrost budżetów firm na przygotowania do ery post kwantowej. Budżety będą zawierać nie tylko wydatki na sprzęt sieciowy łączący zalety kryptografii tradycyjnej i kwantowej ale również na dostosowanie aplikacji i reorganizację procesów procesowych w których występują elementy kryptografii. W przyszłych wydatkach warto uwzględnić szkolenia pracowników którzy mają planować i wdrażać w firmie zmiany związane z nadchodzącą rewolucją kwantową.

Zagrożenia dotyczą również bezpieczeństwa naukowców, fizyków kwantowych. Warto aby Naukowcy zajmujący się zagadnieniami kwantowymi pamiętali o kalkulowaniu ryzyka związanego ze wspólnymi podróżami ze swoimi kolegami. W szczególności chodzi o wspólne loty naukowców z tego samego instytutu względnie wspólne loty na tą samą konferencję.

Firmy które teraz nie dostrzegają zagrożeń związanych z komputerami kwantowymi, za kilka lat mogą doświadczać wielu incydentów bezpieczeństwa związanych z utratą danych osobowych i wrażliwych informacji firmowych (know how, intellectual property). To chyba dobry powód aby już dzisiaj zacząć planowanie kolejnych kroków powiązanych z mitygacją zagrożeń płynących ze strony komputerów kwantowych?

Jakie są Twoje przemyślenia związane z komputerami kwantowymi?

0 komentarzy