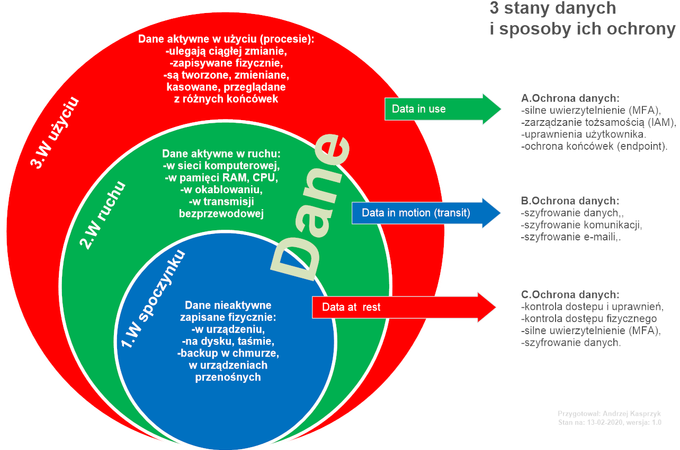

Dane w naturze występują w wielu stanach, umownie przyjęto 3 stany: statyczne, w ruchu i w użyciu. Jako dane rozumiemy wszelkie informacje zapisane w formie cyfrowej. W niniejszym wpisie przedstawię ich opis, zagrożenia i metody ochrony danych w każdym stanie. Pozwoliłem sobie na spolszczenie terminów z j.angielskiego.

Dane statyczne

To określenie danych w stanie spoczynku które są zapisane na nośnikach pamięci: dyski, taśmy, CD/DVD, na urządzeniach przenośnych czy też zapisanych w chmurze (Cloud). Zwykle są to dane nieaktywne, w stanie spoczynku, które nie są w danej chwili poddawane procesowi zmiany, które nie są transmitowane wewnątrz systemów czy sieci komputerowych. Dane statyczne nie są przetwarzane poprzez działanie procesora (CPU) czy też poprzez działanie aplikacji. Zwykle dane statyczne znajdują się w miejscu docelowym (nawet tymczasowo).

Ochrona statycznych danych zawiera:

1.Kontrolę dostępu fizycznego do nośników informacji.

2.Kontrolę dostępu na poziomie użytkownika i jego uprawnień.

3.Silne uwierzytelnienie użytkowników (MFA, PAM).

4.Szyfrowanie danych (np. bazy) przy wykorzystaniu aktualnie silnej kryptografii (AES).

W języku angielskim dane statyczne to „data at rest”.

Dane w ruchu

Chodzi o dane które są transmitowane w sieciach komputerowych, czekają wewnątrz komputera w pamięci RAM gotowe do przetwarzania. Dane w ruchu przepływają pomiędzy komputerami użytkowników a serwerami lokalnymi lub serwerami w chmurach (Cloud). Zwykle jako medium do przenoszenia informacji są wykorzystywane kable miedziane, światłowody czy też nadajniki i odbiorniki do transmisji bezprzewodowej (WiFi, sieci komórkowe). Przykłady danych w ruchu to pliki kopiowane z komputera lokalnego na serwer, e-maile wysyłane do odbiorców, przeglądanie serwisów internetowych, logowanie do banków.

Ochrona danych w ruchu zawiera:

1.Szyfrowanie komunikacji pomiędzy różnymi punktami (np. VPN, SSH).

2.Szyfrowanie danych przed wysłaniem przy wykorzystaniu aktualnie silnej kryptografii.

3.Szyfrowanie e-maili.

4.Zabezpieczanie infrastruktury sieciowej (np. firewalle, NAC – kontrola dostępu do sieci).

W języku angielskim dane w ruchu to „data in motion, transit”.

Dane w użyciu

Dane które są aktywnie użytkowane a nie tylko zapisane na nośniku pamięci (taśma z kopią danych schowana w sejfie). Dane w użyciu zwykle są w danej chwili aktywnie przetwarzane przez jedną lub więcej aplikacji, w efekcie są edytowane, modyfikowane, kasowane lub tworzone. Takie dane mogą być również przeglądane przez użytkowników którzy mają do nich dostęp z różnych miejsc (końcówek).

To właśnie duża liczba urządzeń dostępowych do danych generuje najwięcej zagrożeń dla danych. Zabezpieczenie danych komplikuje się w sytuacji gdy firma korzysta z usług chmurowych typu SaaS (Software as a Service). Dane w użyciu mogą zawierać wrażliwe dane, klucze szyfrujące, certyfikaty SSL, podpisy cyfrowe. Dlatego kompromitacja, pozyskanie tych danych może umożliwić dostęp do danych w ruchu czy też danych w stanie spoczynku. Z tego powodu szyfrowanie danych w użyciu może być bezpieczniejsze przy wykorzystaniu tzw. bezpiecznych obliczeń (z j.ang. Secure Computation). Bezpieczne obliczenia wykorzystują pewną część kryptografii zawierającą elementy: wieloczęściowe obliczenia (Multi-party Computation (MPC)), moduły z wbudowanym zaufanym środowiskiem TEE (Trusted Execution Environments (TEEs)) i w pełni homomorficzne szyfrowanie (Fully Homomorphic Encryption (FHE)).

Ochrona danych w użyciu najczęściej zawiera:

1.Standaryzowanie profilu uprawnień użytkownika.

2.Kontrolę dostępu na poziomie użytkownika i jego uprawnień

3.Silne uwierzytelnienie użytkowników (MFA, PAM).

4.Zarządzanie tożsamością (IAM).

5.Ochronę końcówek (endpoint) w organizacji.

Podsumowanie

Potencjalni napastnicy w celu pozyskania wrażliwych informacji mogą próbować uzyskać dostęp do danych w dowolnym stanie. Podstawowym kryterium w takim przypadku będzie koszt pozyskania tych danych. Z tego względu klasyfikacja danych, znajomość ich stanu i miejsca w których się znajdują ma istotne znaczenie dla metod ich ochrony.

Należy zauważyć, że w przypadku szyfrowania danych statycznych określonymi kluczami szyfrującymi, klucze powinny być przechowywane w osobnym, szczególnie dobrze chronionym miejscu. W przypadku upływu okresu przechowywania danych (retencja danych) lokalnie lub w chmurze (Cloud) należy nieodwracalnie zniszczyć klucze szyfrujące dane w stanie spoczynku.

W ten sposób dane pozostaną zaszyfrowane bez możliwości ich odszyfrowania. Możliwe, że dane będą mogły być odczytane w przyszłości po opracowaniu szybszych komputerów (np. komputery kwantowe), które mogą posłużyć do złamania aktualnie używanych kluczy szyfrujących. Należy to mieć na uwadze i stosować klucze szyfrujące zapewniające wysoką odporność na włamania.

W przypadku danych statycznych warto wziąć pod uwagę zjawisko remanencji. Oznacza to, że kasowanie danych na nośnikach powinno być wykonywane w sposób bezpieczny, z wykorzystaniem metod bezpiecznego niszczenia danych.

Z kolei w przypadku danych w ruchu – warto monitorować przekierowania internetowego ruchu sieciowego (web traffic) w kluczowych węzłach szkieletowych. Przydatne jest śledzenie wszelkich informacji o manipulowaniu ruchem internetowym (BGP hijacking), należy traktować takie incydenty bezpieczeństwa jako zagrożenie dla danych w ruchu.

1 komentarz

Łukasz

7 września 2020 - 15:55Fajnie napisane, wcześniej nie miałem żadnego pojęcia o zagrożeniach i ich ochronie, Zapewne na każdy temat można zrobić oddzielny artykuł ale może to w przyszłości :))